Vi hjälper dig att ta kontroll över dina CVE:er

Vi på Codiax hjälper våra kunder att identifiera, klassificera och förebygga CVE (Common Vulnerabilities and Exposures) med hjälp av vår

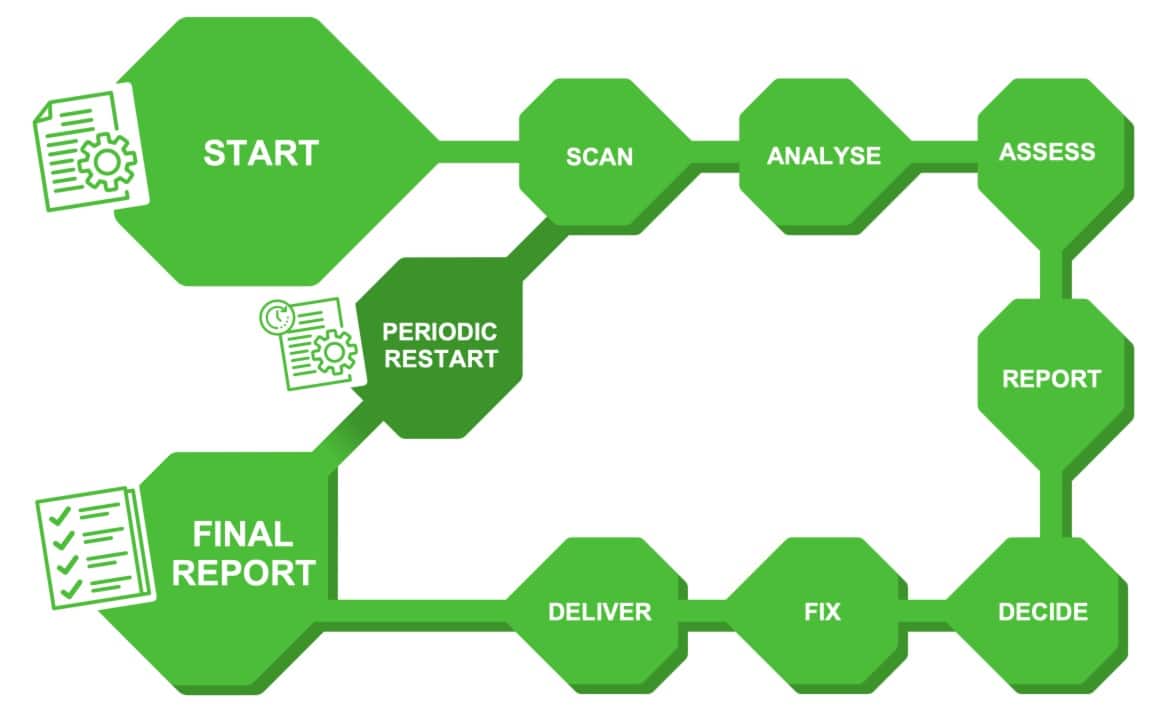

CVE-övervakningsprocess – CMP

Med CMP tillhandahåller vi:

- Frekvent skanning av CVE-databasen för ditt system

- Bedömning av relevansen för de tillämpliga CVE:erna

- Begränsning med uppdateringar, patchar eller omformning av system

- Rapportering av slutlig status efter förebyggande åtgärder

All programvara med öppen källkod innehåller sårbarheter som potentiellt kan utnyttjas, antingen avsiktligt eller av misstag. Resultaten kan bli extremt allvarliga beroende på vilken inverkan sårbarheten har och vilken typ av system programvaran används i. Några exempel på effekter är denial of service, prestandaförsämring, systemfel och ransomware. System som är anslutna till nätverk är vanligtvis mer utsatta för hot än system som inte är det, men fristående system kan också vara utsatta. Programvaran med öppen källkod som används i inbyggda system måste ses över för kända hot och dessa måste förebyggas på lämpligt sätt.

Common Vulnerabilities and Exposures (CVEs) är ett definierat koncept för att identifiera, definiera och kategorisera offentligt identifierade cybersäkerhetssårbarheter. En CVE-databas finns tillgänglig på Internet och kan användas för att söka efter CVE:er som omfattar koden som används i ditt system.

CVE hantering

För att framgångsrikt hantera de CVE som påverkar ett system krävs normalt följande åtgärder och överväganden:

Frågor som många företag ställs inför i samband med CVE är hur denna skanning, bedömning, begränsning och dokumentation ska utföras, och hur ofta? Vilka kunskaper, erfarenheter och verktyg krävs?

Vi på Codiax har många års erfarenhet inom detta område. Vi erbjuder våra CVE övervakning till våra kunder, där vi använder CVE Monitoring Process – CMP, för att regelbundet gå igenom alla ovanstående steg för våra kunders system.

CMP är en komplett process från den första inledande installationen till den är färdig med uppdaterad kod och dokumentation. Processen kan utföras en gång, men vi rekommenderar normalt att den upprepas regelbundet.

På Codiax har vi utvecklat verktyg som hjälper till i processens olika faser.

Data för inmatning till CMP kan antingen vara en CVE-lista från en Yocto-byggsystemsskanning eller valfri lista över paket med öppen källkod som används i systemet. För att förstå hur systemet är designat och hur paketen med öppen källkod används behöver vi tillgång till systemdokumentation. Om vi också får tillgång till miljön där systemet är byggt, möjliggör det effektivare bedömnings- och uppdateringsfaser.

Med våra CVE-övervakningstjänster kan Codiax ta ansvar för hela CVE-hanteringen åt dig.